今月の「日本の眼科 P18~46」で「眼科医療におけるAI」が取り上げられています。

AIが判定可能な疾患

| 対象疾患/領域 | 詳細 |

|---|---|

| 糖尿病網膜症 | IDx-DR(LumineticsCore):眼底カラー写真を深層学習で解析し、医師の確認不要で診断可能な自律型AI。2018年にFDA承認を取得。感度・特異度ともに0.9超。 |

| 糖尿病網膜症 | EyeArt(Eyenuk社):2020年代に米国内の多数の一次医療施設に配置された眼底写真AIスクリーニングシステム。 |

| 糖尿病網膜症 | AEYE Health:スマートフォン対応の軽量AIモデル。遠隔スクリーニング用途で、モバイル端末上で動作可能。 |

| 糖尿病網膜症 | RA-100(眼底画像AI診断支援プログラム):国立情報学研究所が開発したAIエンジンを搭載。検診での眼底写真判定業務の負担軽減・読影時間短縮に貢献。 |

| OCT画像解析 | 各社OCT搭載AI:取得画像のノイズ除去、網膜・脈絡膜の各層を自動認識(セグメンテーション)し、診断用の数値化を実現。疾患スクリーニングやリスク予測もバックグラウンドで実行。 |

| 角膜疾患 | CorneAI / CorneAlex(G-Data):前眼部カラー写真を読み込み、9つのカテゴリー(正常、感染性角膜浸潤、角膜瘢痕、急性緑内障発作等)に対して尤度を表示。感染症の場合は病原体の推測も行う。 |

| 角膜疾患(病原体分類) | 感染性角膜炎AI(鳥取大学等):スリットランプ写真から細菌・真菌・アカントアメーバ・単純ヘルペスウイルスの4種に自動分類。正診率90.7〜97.9%。 |

| 円錐角膜 | Klyce/Maeda index等:角膜形状データを機械学習で解析。1990年代から開発が続き、プラチド型トポグラファーに搭載。近年は前眼部OCTを用いた進行予測プログラムも報告。 |

| 緑内障(視野検査) | GAP / TEMPO / MRF / SITA等:視野検査のAI最適化。測定アルゴリズムの短縮、ノイズ補正、視線追跡による固視不良対策、進行パターン評価。iPadでの視野検査も実現。 |

| 緑内障(構造解析) | OCT搭載AI(各社):神経線維層厚・BMO-MRW等の自動計測。網膜各層の抽出、浮腫検出、視神経乳頭辺縁の決定。OCTAでは血管自動抽出・血流の3次元解析にもAIを活用。 |

| 緑内障(視野推定) | OCTからの視野推定AI(Koyamaら):3D畳み込みニューラルネットワークによりOCT測定値から視野を推定。緑内障以外の眼合併症例にも対応可能と報告。 |

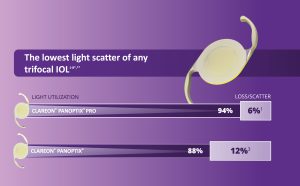

| 白内障手術(IOL度数計算) | Hill-RBF式 / Kane式 / ZEISS AI IOL:AIベースの眼内レンズ度数計算式。極端な眼軸長、不正角膜形状、屈折矯正手術後などの困難症例でも高精度な結果を実現。 |

| 眼形成外科 | 手術シミュレーションAI:手術前に眼瞼の形態を客観的かつ自動的に計測。顔の動きに影響されない正確なデータを提供し、手術計画の立案と成功率向上に貢献。 |

| オキュロミクス | 網膜画像→全身リスク推定AI:眼底画像から年齢・性別・血圧・HbA1c・コレステロール等10の循環器リスク因子を推定し、5年間の循環器疾患リスクを予測するモデル。 |

| 隅角評価 | 前眼部OCT AI:前眼部OCTデータの深層学習解析により原発閉塞隅角症を検出。AUC 0.96と極めて高い精度。強膜岬のセグメンテーション精度向上も報告。 |

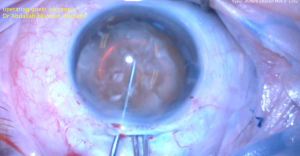

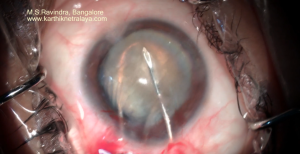

| 白内障(前眼部OCT) | 水晶体混濁検出AI:前眼部OCT画像から核硬度・皮質混濁度を自動算出。将来的に白内障術前検査のスタンダードとなる可能性が指摘されている。 |

| 眼瞼腫瘍 | 眼瞼腫瘍分類AI(Liら):デジタルカメラで撮影した眼瞼の写真から悪性腫瘍と良性腫瘍を分類。AUC 89.9〜95.5%で上級眼科医に匹敵する分類性能。 |

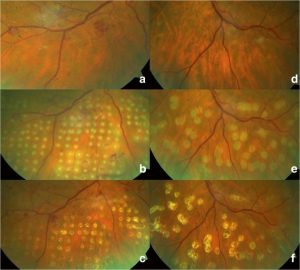

| アレルギー性結膜炎 | 結膜炎AI(Yoneharaら):細隙灯顕微鏡画像から12の臨床所見(充血、腫脹、濾胞、乳頭等)を自動抽出し、疾患分類を実施。精度は眼科専門医を上回ると報告。 |

| 視覚障害者支援 | Seeing AI(Microsoft):カメラ映像をリアルタイム解析し、テキスト読み上げ、人物認識、風景・物体説明、通貨識別、色・明るさ・距離の音声通知を提供。 |

個人的感想

- 的確な診断を下せるんなら、的確な治療まで提示してくれたまえ。もう、医者はいらん!(1)

- 乳頭所見や視野から責任病巣について、どーのこーのと教授が医局会で長口舌。。みたいなのも、簡単に代替できる気がする。

- 開業医としては、いまだ紙の提出物は、スキャン画像から属性を取り出してくれんかな?

個人情報をChatGPTにさらすわけにはいかんので、会員限定で使える生成AIがあればいい👍 🙏

☞米では、UpToDate Expert AIpdateAI , doximity , ClinicalKeyAI なるサービスがあるらしい。

(1)とはいえ、IT業でなくてよかったかも、である。

AIが書くコードは、神コードということくらいは、分かるのである。